Die Finanzbranche ist seit Jahren führend in der Datensicherheit. Es sind Banken, Maklerunternehmen, Versicherer, Leasingunternehmen und andere Finanzmarktunternehmen, die besonders motiviert sind, Datensicherheitskosten sowohl für Mitarbeiter als auch für Kunden zu übernehmen. Dies liegt daran, dass Finanzdienstleistungen einer der Bereiche sind, in denen Cyber-Angriffe jeglicher Art am anfälligsten sind.

Während es oft geheim gehalten wird, stammen viele Innovationen im Bereich Cybersicherheit aus dem Finanzsektor. Und weil „money likes silence“ versucht der Finanzsektor, dem Findigkeit der Hacker immer einen Schritt voraus zu sein.

Es gibt viele Möglichkeiten, unbefugten Zugriff auf Dienste zu erhalten, und jeder Tag bringt neue Schwachstellen mit sich. Die Klassifizierung dieser Daten beginnt mit den Versuchen der Kontoverletzung oder des Datendiebstahls (entweder infolge eines Angriffs oder eines Verlusts von Zugriffsdaten von anderen Diensten). Anspruchsvollere Methoden umfassen Versuche, Bestelldetails zu stören, oder Angriffe mit 2SV (zweistufige Überprüfung).

Die letzten Jahre haben gezeigt, dass 2FA-Tools in Form von Hardware-Token oder fortschrittlichen mobilen Lösungen die effektivste Methode zur Sicherung des Zugangs zu Zahlungsinstrumenten sind. Insbesondere diejenigen, die die Unbestreitbarkeit der präsentierten Daten und die Sicherheit des kryptografischen Benutzermaterials angemessen gewährleisten.

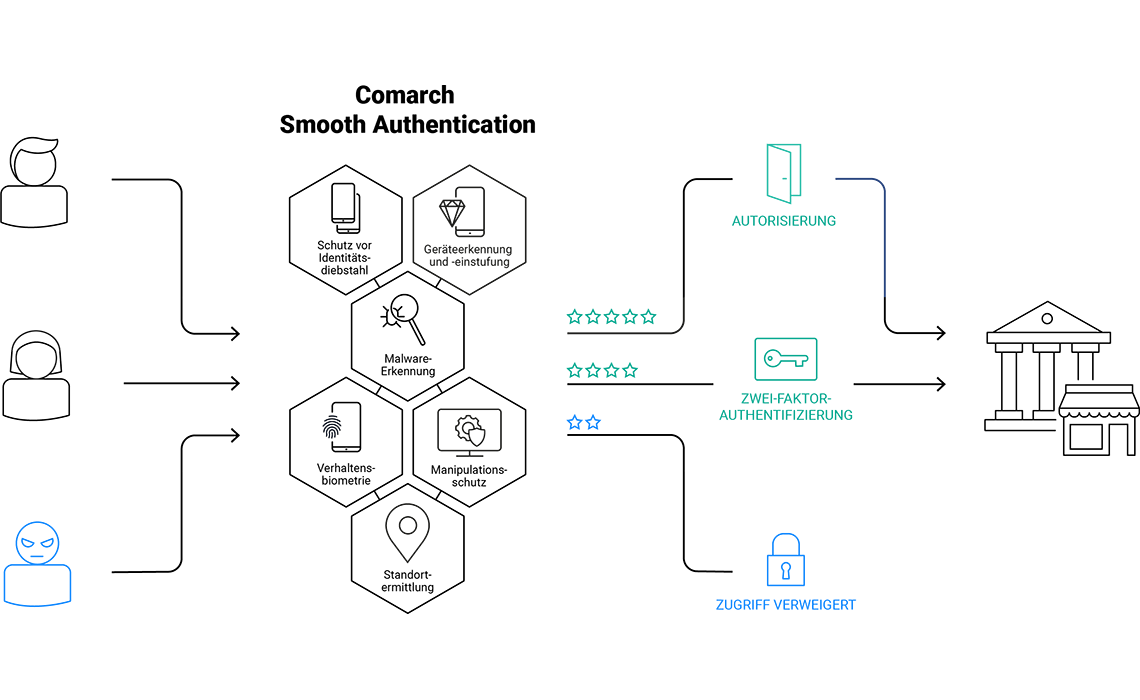

Comarch Smooth Authentication ist eine Anwendung, die risikobasierte Authentifizierung, die Geräteerkennung, Malware-Ermittlung und Verhaltensbiometrie kombiniert, um Betrugsversuche in Echtzeit aufzudecken. Die risikobasierte Authentifizierung ermöglicht Ihren Kunden eine sichere und zugleich reibungslose Customer Journey. Sie bietet hervorragenden Schutz vor Onlinebetrug und fördert Ihr Ansehen als vertrauenswürdiger Partner.

Comarch Identity & Access Management (IAM) ist eine Lösung, die ein umfassendes Benutzeridentitätsmanagement und Zugriffskontrolle für Unternehmensressourcen wie Internetanwendungen, VPN-Dienste und Workstations bietet. Der modulare Aufbau der Lösung erleichtert die Anpassung an bestimmte Arten von Organisationen, unabhängig von deren Größe, Struktur oder geografischer Streuung.

In Zusammenarbeit mit dem Comarch IAM Authentication Server (CIAM AS) bietet die tPro-Familie eine sofort einsatzbereite Lösung zum Sichern von der sicheren Authentifizierung und den Authentifizierungsvorgängen, die einen wirksamen Schutz gegen die folgenden Angriffe bietet:

Ein derart umfassender Schutz Ihres Finanzsystems kann das Image des Unternehmens erheblich verbessern und es vor allem vor zahlreichen Cyber-Bedrohungen wirksam schützen.

Sie möchten mehr über unsere Cyber Security Software erfahren? Kontaktieren Sie uns.